Hello there, ('ω')ノ

オープンリダイレクトはどのようにアカウントの乗っ取りにつながるのですかを。

脆弱性:

オープンリダイレクト

アカウント乗っ取り

記事:

https://infosecwriteups.com/how-an-open-redirection-leads-to-an-account-takeover-73ea883055d1

今回は、アカウントの乗っ取りにつながるオープンリダイレクトのユニークな方法を。

WebAppiのテストはトレーディングプラットフォームで。

デモンストレーションの目的で、target.comと呼ぶことに。

プラットフォームにログインするために使用されるサブドメインがあって。

それをweb.target.comと呼び、テストアカウントを作成して。

ログインした後、ユーザがアカウントを確認し、パスワードをリセットし。

(直接、電子メールとwhats-appを介して)

whats-appを介して直接取引の更新を取得できるように。

「whats-app番号を確認する」機能に気付いたので。

この機能のテストを続けて。

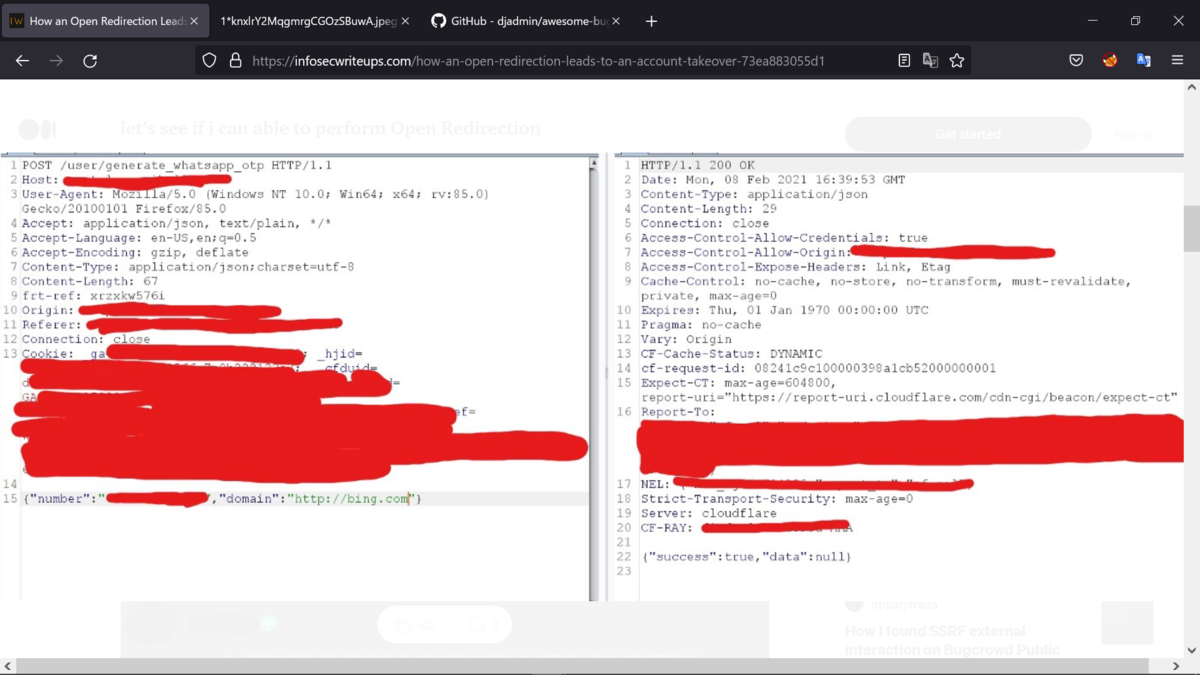

テスト中に、POSTリクエストで興味深い「番号」と「ドメイン」の2つに気づいて。

ドメインを変更することもできるということなのか。

オープンリダイレクトを実行できるか見てみることに。

手順:

1.https://web.target.comにアクセスしてログインして。

2.プロファイルに移動し、whats-app番号を追加して。

被害者番号/テスト番号を送信して。

3. Burp Suiteでそのリクエストをインターセプトし、リピーターに送信して。

4.ここで、リクエスト内の“domain”:を“domain”:”https://bing.com"に変更して。

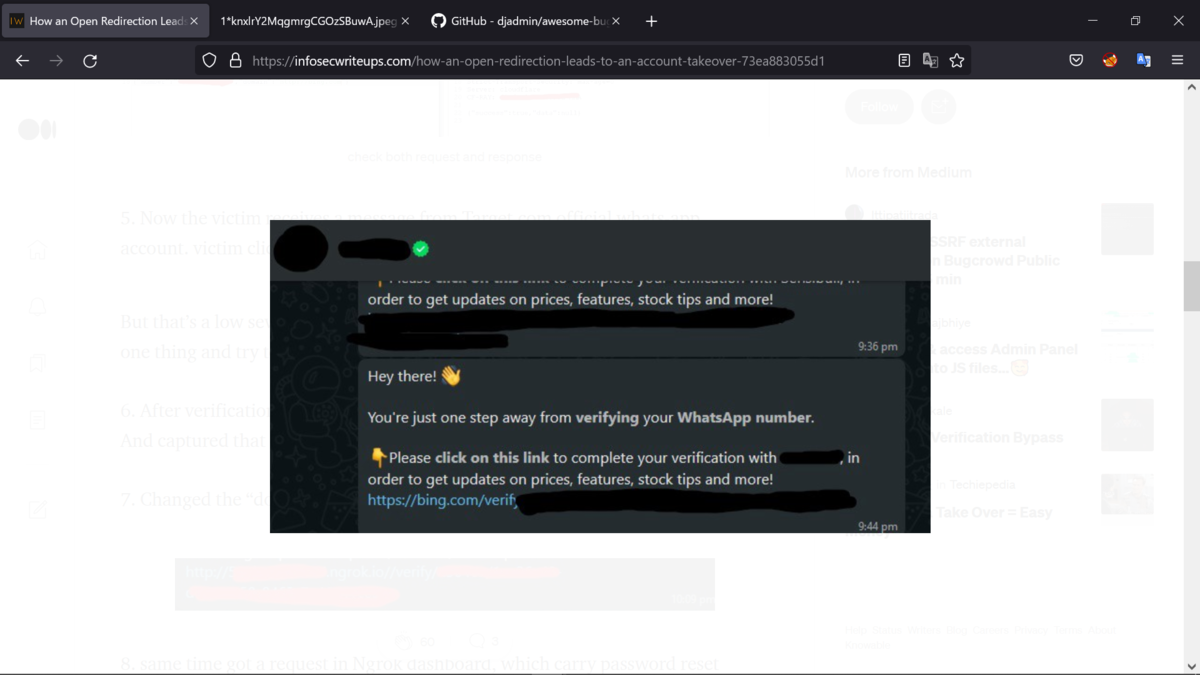

5.これで、被害者はTarget.comの公式whats-appアカウントから。

メッセージを受け取って。

被害者はリンクをクリックし、攻撃者のドメインにリダイレクトして。

ただし、これは重大度の低い問題であり、セキュリティ上の懸念はないようで。

だから、それをいくつかの深刻な脆弱性に利用しようと。

6.Whats App番号を確認した後、パスワードリセットトークンを要求して。

そして、そのリクエストをBurp Suiteでキャプチャして。

7.「ドメイン」をNgrokURLに変更し、リンクをリセットしたメッセージを。

受け取って。

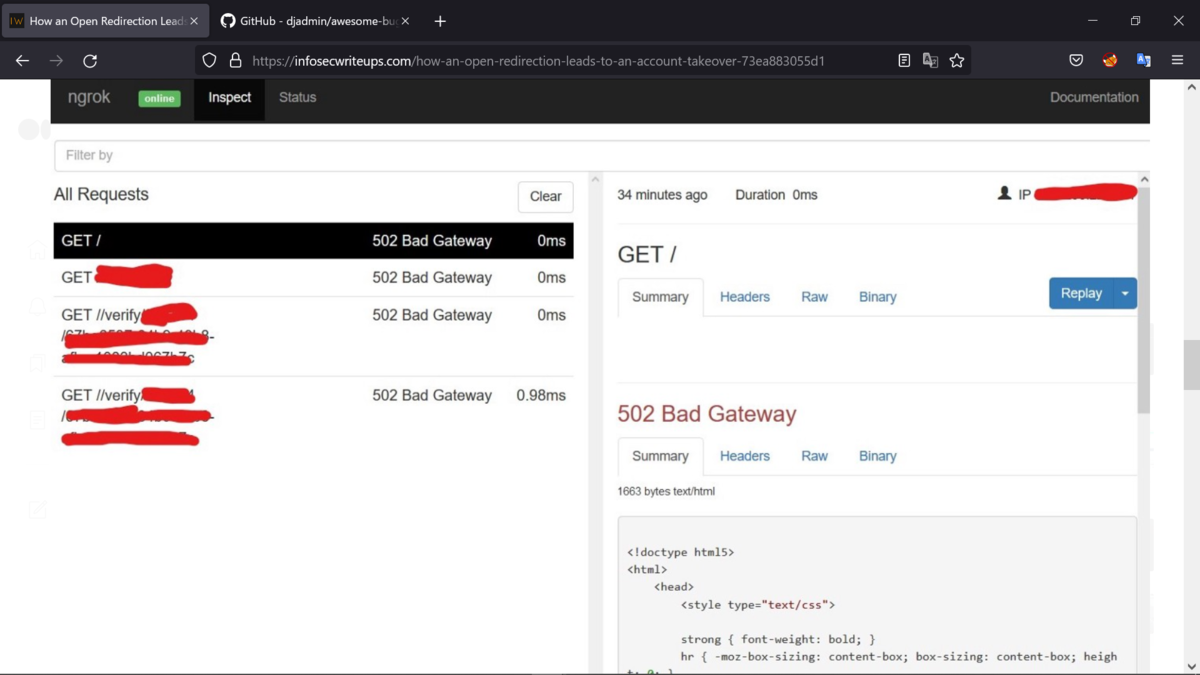

8.同時に、パスワードリセットトークンを運ぶNgrokダッシュボードで。

リクエストを受け取って。

9.そのトークンを使用して、被害者のアカウントのパスワードをリセットして。

影響:

この脆弱性は、アカウントの乗っ取りにつながる可能性があり。

Best regards, (^^ゞ