Hello there, ('ω')ノ

SQLインジェクションを介してアクセスされる管理パネルを。

脆弱性:

SQLインジェクション

記事:

https://medium.com/@ratnadip1998/admin-panel-accessed-via-sql-injection-ezy-boooom-57dc60c2815f

今回は、管理パネルアクセスに関するもので。

会社名を「target.com」と仮定して。

自分はとても怠惰な人で手動で何もせず。

知っているいくつかのGitHubツールと私のプライベートツールも使用して。

脆弱なURLを見つけるために使用したツール:

waybackurls

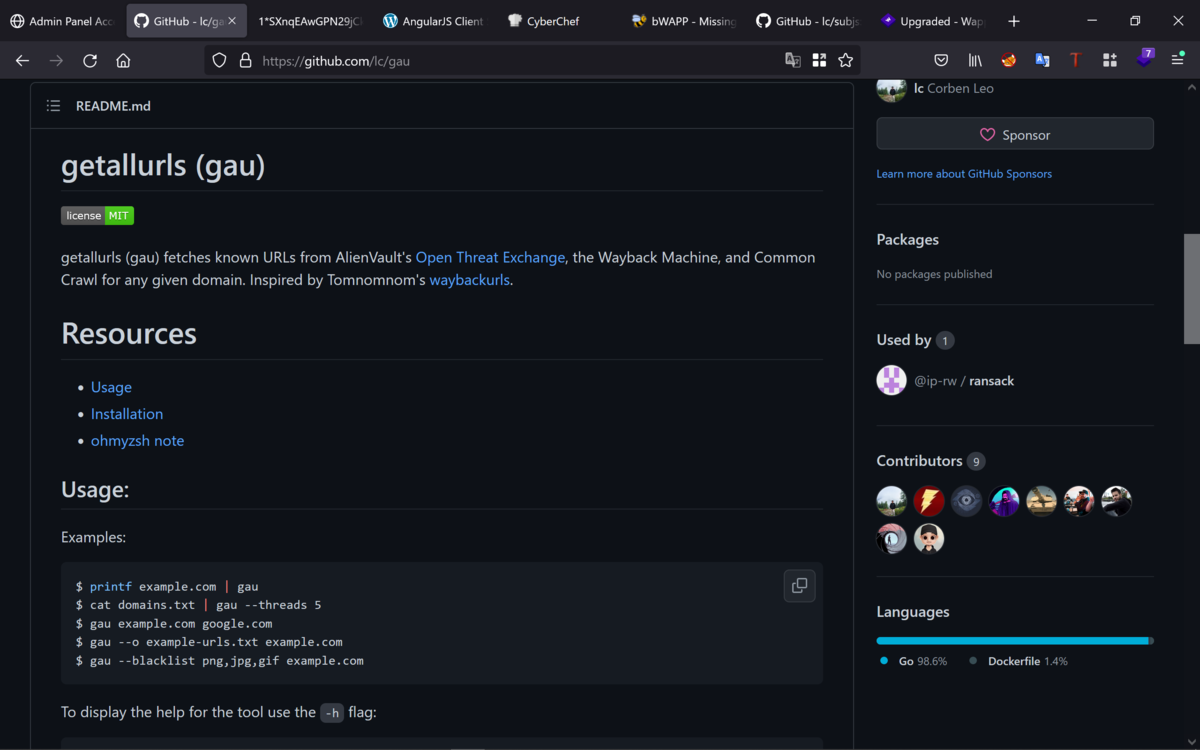

gau

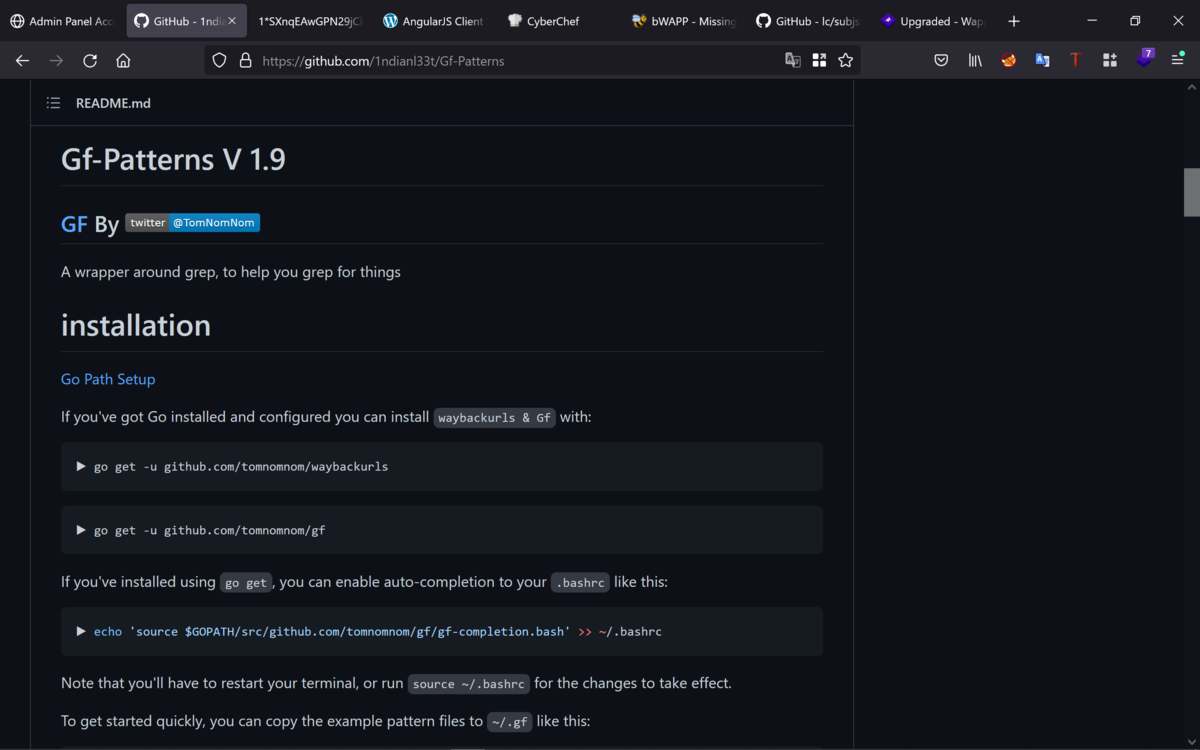

gf & gf patterns

https://github.com/1ndianl33t/Gf-Patterns

「target.com」でwaybackurlsとgauを実行して、すべてのURLを取得すると。

合計URLが10k以上見つかって。

その後、GFパターンを使用して脆弱なURL(XSS、LFI、SSRF&SQLIなど)を見つけて。

GFパターンを使用すると、1k以上のSQLの脆弱なURLが見つかりましたが。

それらの多くはデッドURLで。

Httpxは、プロジェクトの発見によるもう1つの優れたツールで。

ライブURLのフィルタリングにhttpxを使用して。

その後、Httpxを使用してすべてのライブの可能なSQL URLをフィルタリングすると。

合計で、URL379個となり。

SQLインジェクションのために379個のURLを手動でチェックすることは不可能で。

すべてのURLを識別して悪用するためにプライベートツールを使用することに。

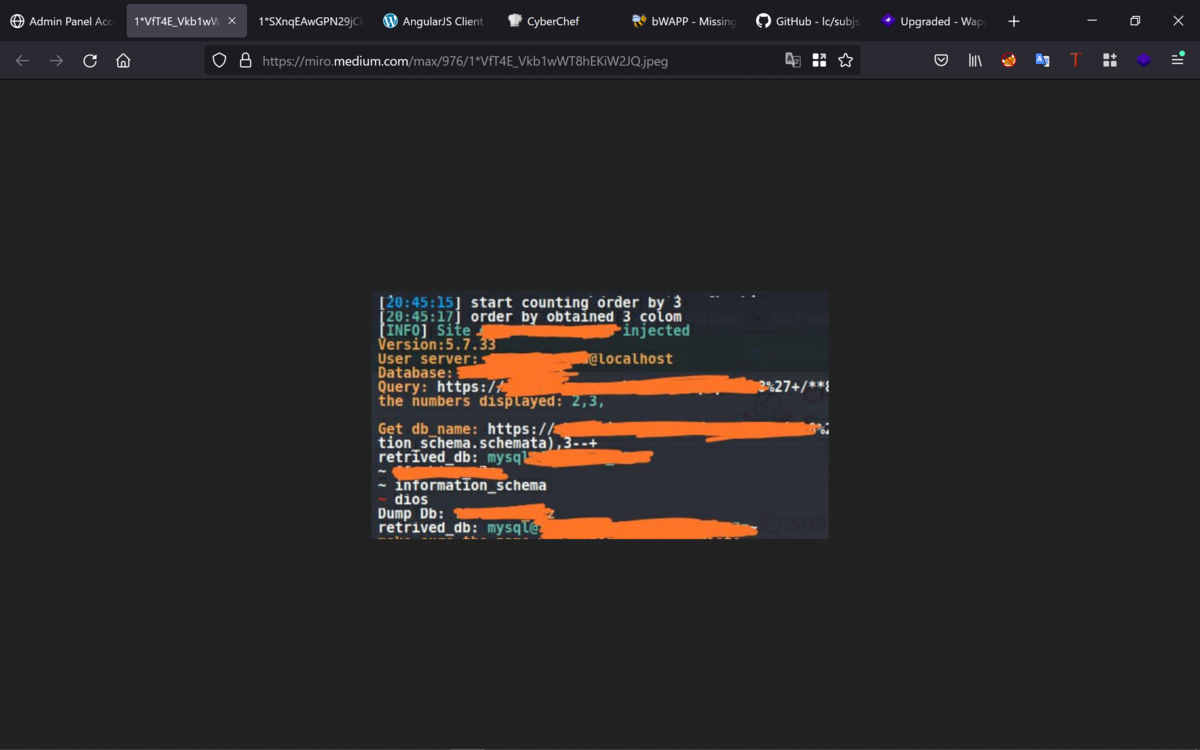

可能性のあるSQL URLでプライベートツールを実行すると。

ツールはSQLインジェクションの脆弱性を検出し、ターゲットの自動悪用も開始して。

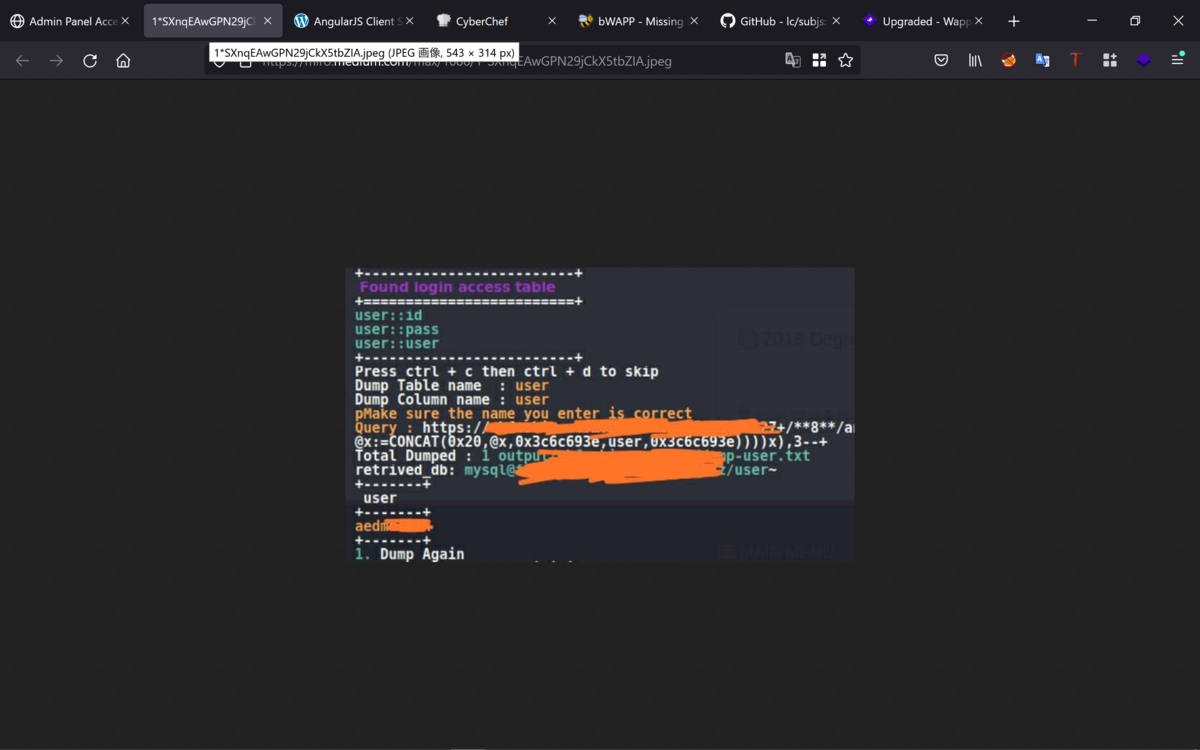

報告するだけで十分ですが、DBを詳しく調べて、管理者の資格情報を見つけて。

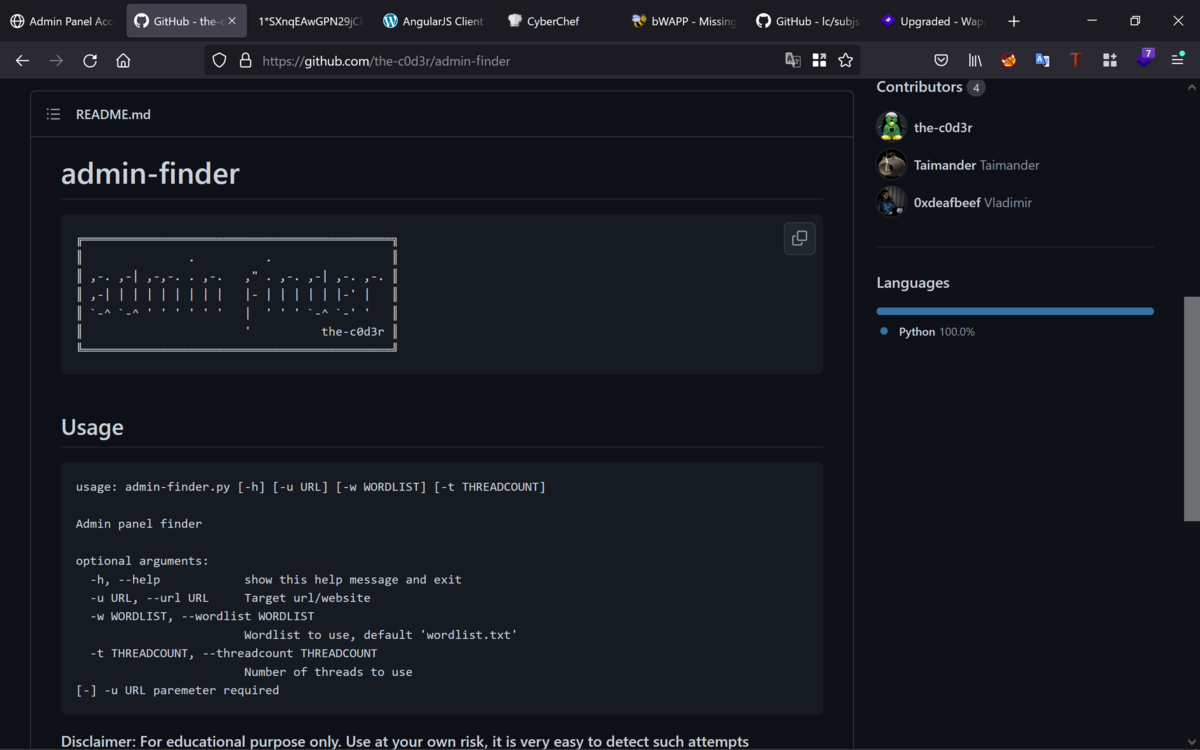

クレデンシャルを取得しましたが、別のツール「Admin finder」を使用したため。

どこを使用すればよいかわかりませんが、対象のWebサイトにパネルがなく。

https://github.com/the-c0d3r/admin-finder

次に、Webサイトのソースコードで「https://」を確認し、多くのリンクを見つけて。

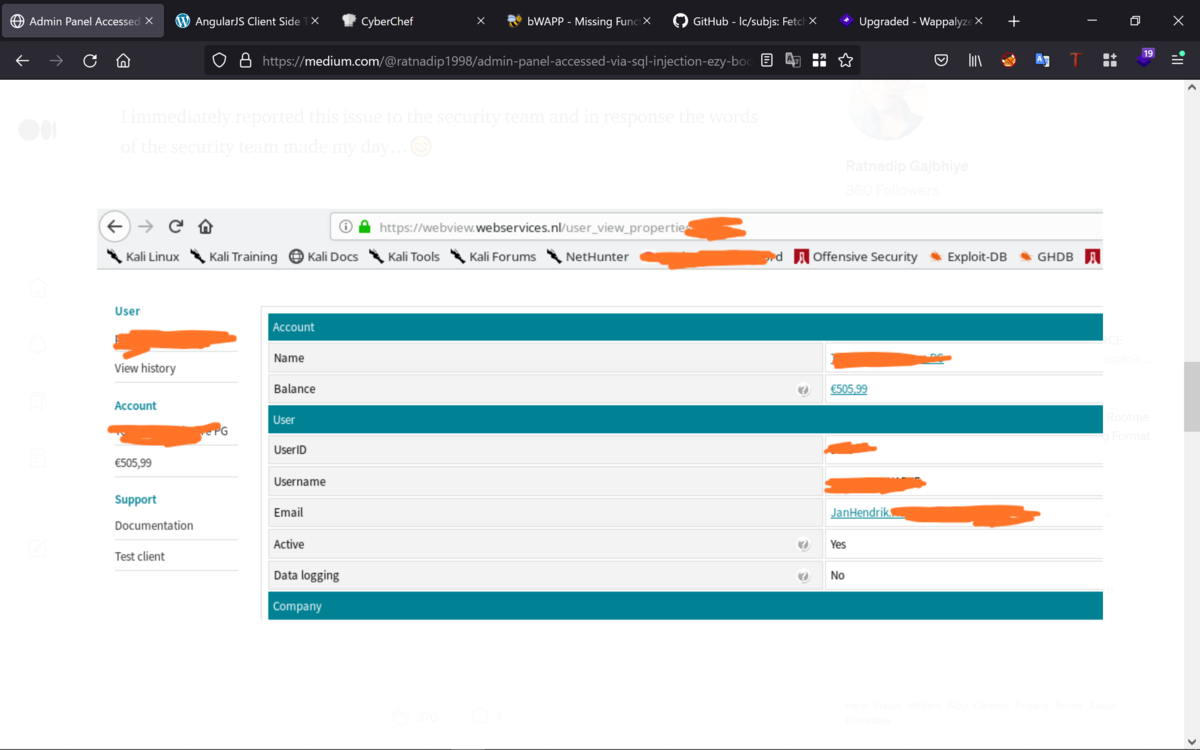

このURL「https://ws1.webservices.nl/」が注意を引いたので。

このURLを新しいタブで開くと、驚くべきことにログインパネルが見つかったので。

そのクレデンシャルを使用してこのパネルにログインしして。

そして、管理パネルへのアクセスを正常に取得できて。

Best regards, (^^ゞ