Hello there, ('ω')ノ

リファラを介したパスワードリセットトークンリークを。

脆弱性:

パスワードリセットの欠陥

情報開示

記事:

https://shahjerry33.medium.com/password-reset-token-leak-via-referrer-2e622500c2c1

概要 :

HTTPリファラは、要求されているリソースにリンクされているWebページの。

アドレスを識別するオプションのHTTPヘッダフィールドで。

リファラリクエストヘッダには、現在リクエストされているページへの。

リンクがたどられた前のWebページのアドレスが含まれていて。

なぜこれが脆弱性なのかというと特定のサイトを管理しているユーザは。

ユーザのパスワードのリセットトークンを知っているため。

ユーザのパスワードを変更できて(CSRF攻撃)。

例:

パスワードリセット機能を備えたサイト名:www.mydomain.comがあったとして。

ユーザAは、その機能を使用してパスワードをリセットして。

これで、そのリクエストには、パスワードリセットトークンを持つ別の。

ウェブページのリンクを含むリファラヘッダが含まれて。

これで、所有者はそのトークンを使用して被害者のアカウントを侵害できて。

この脆弱性を見つける方法:

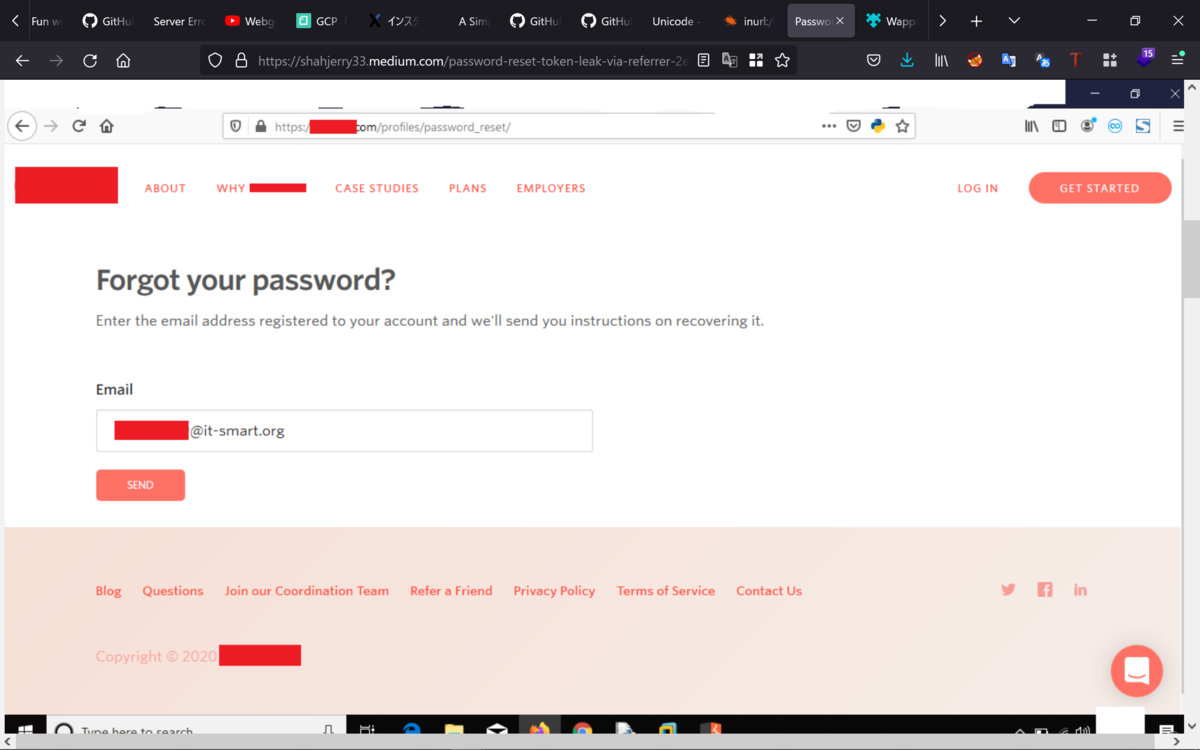

1.パスワードリセット機能を備えたWebサイトにアクセスして。

2.メールアドレスを追加し、送信をクリックすると。

パスワードリセットリンクがメールに送信されて。

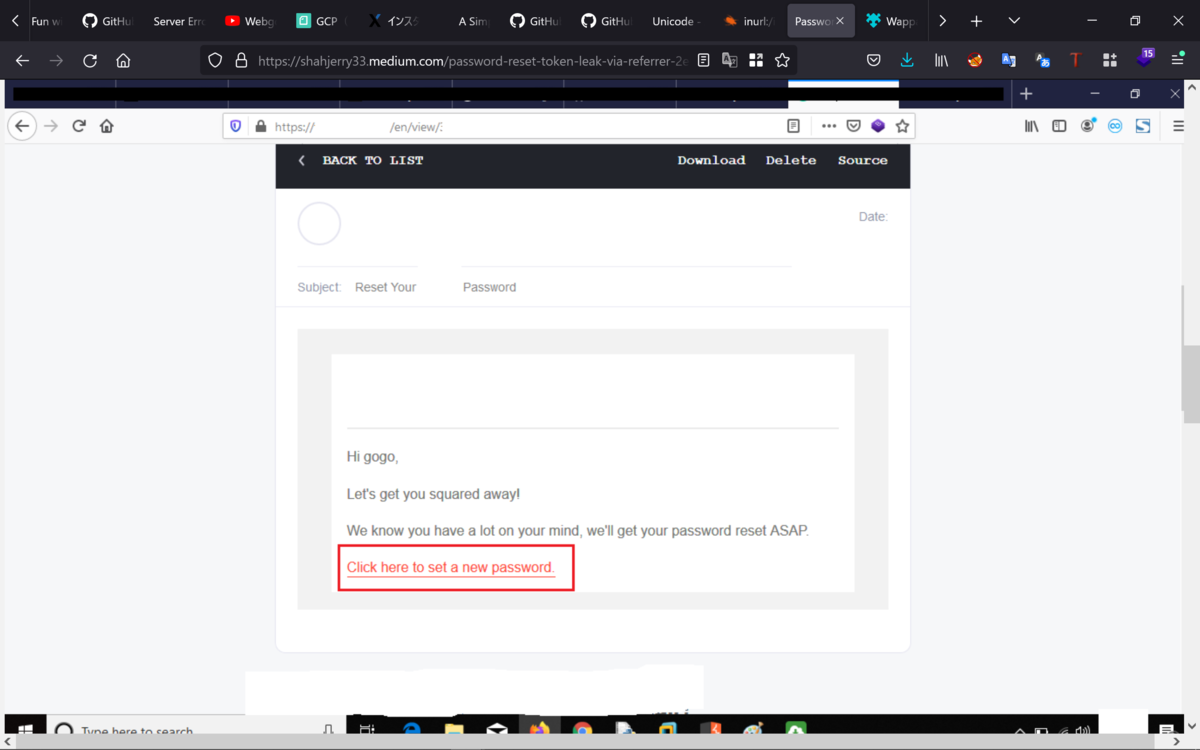

3.次に、電子メールを開き、そのリンクをクリックしてパスワードを変更して。

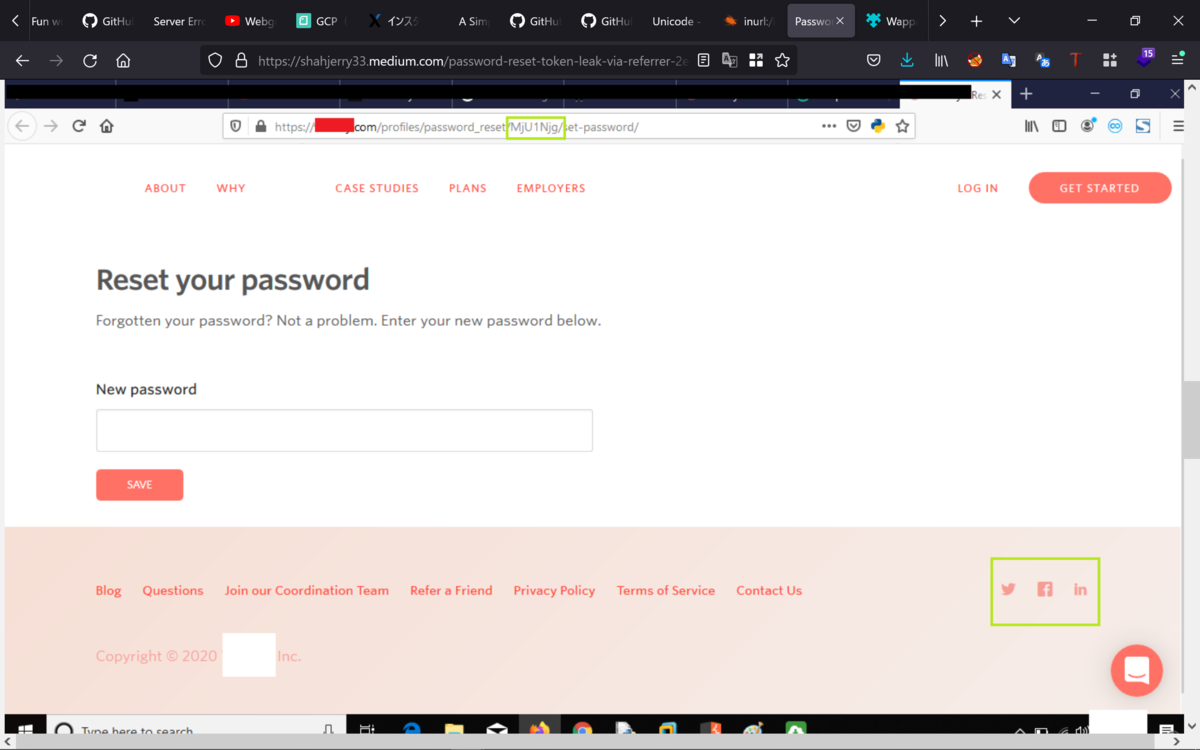

4.URLにパスワードリセットトークンが含まれていることがわかり。

ページの下部にサードパーティのアプリが表示されて。

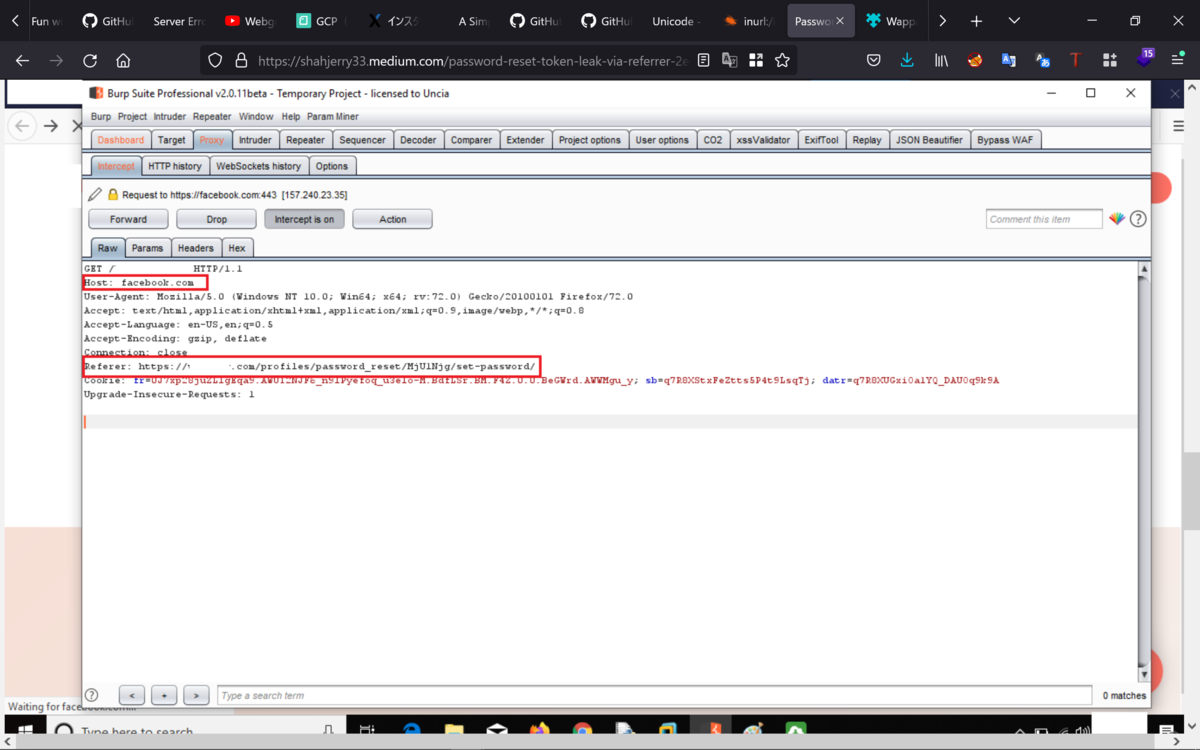

5.次に、Webページに表示されているアプリ(twitter、facebook、linkedin)の。

いずれかをクリックし、burpsuiteを使用してリクエストをインターセプトすると。

6.トークンがリファラを介してサードパーティにリークしていることがわかって。

Best regards, (^^ゞ