Hello there, ('ω')ノ

反映されたユーザ入力== XSS!を。

脆弱性:

反映されたXSS

記事:

https://infosecwriteups.com/reflected-user-input-xss-c3e681710e74

今回は、電子メールフィールドからアラートボックスをポップしたので。

電子メールアドレスは、フォームで広く使用されていて。

Webアプリケーションのさまざまな部分に数回表示されて。

従来の電子メール形式とは異なる入力は、アプリケーションによって拒否されて。

「INVALID」の応答が返されて。

サポートページをテストしているときに、下記のページにでくわして。

その電子メールは、下記のメールアドレスが反映されていて。

test@test.com

まずは、基本的なXSSペイロードを試すことに。

<script>alert()</script>

しかしながら、メールフィールドに「@」が必要のようで。

BrutelogicのXSSを限られた入力形式で読んだことを思い出して。

https://brutelogic.com.br/blog/xss-limited-input-formats/

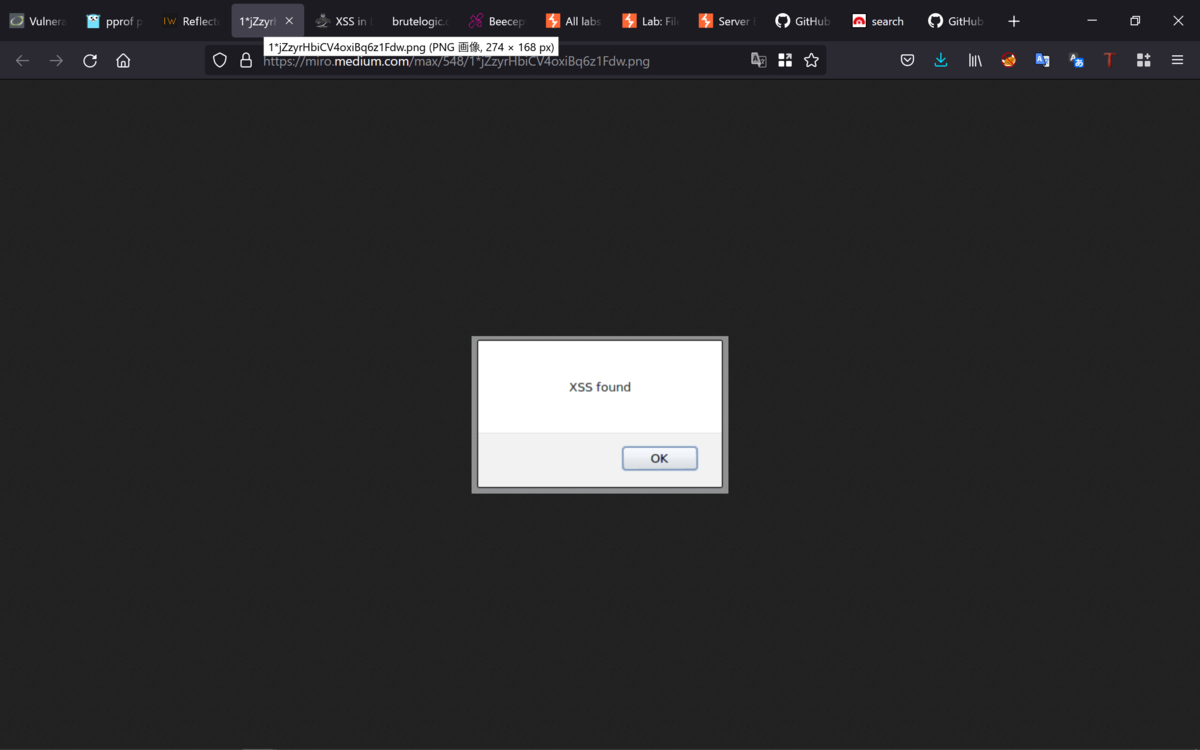

下記のペイロードをメールフィールドで使用して送信すると。

画面にポップアップが表示されて。

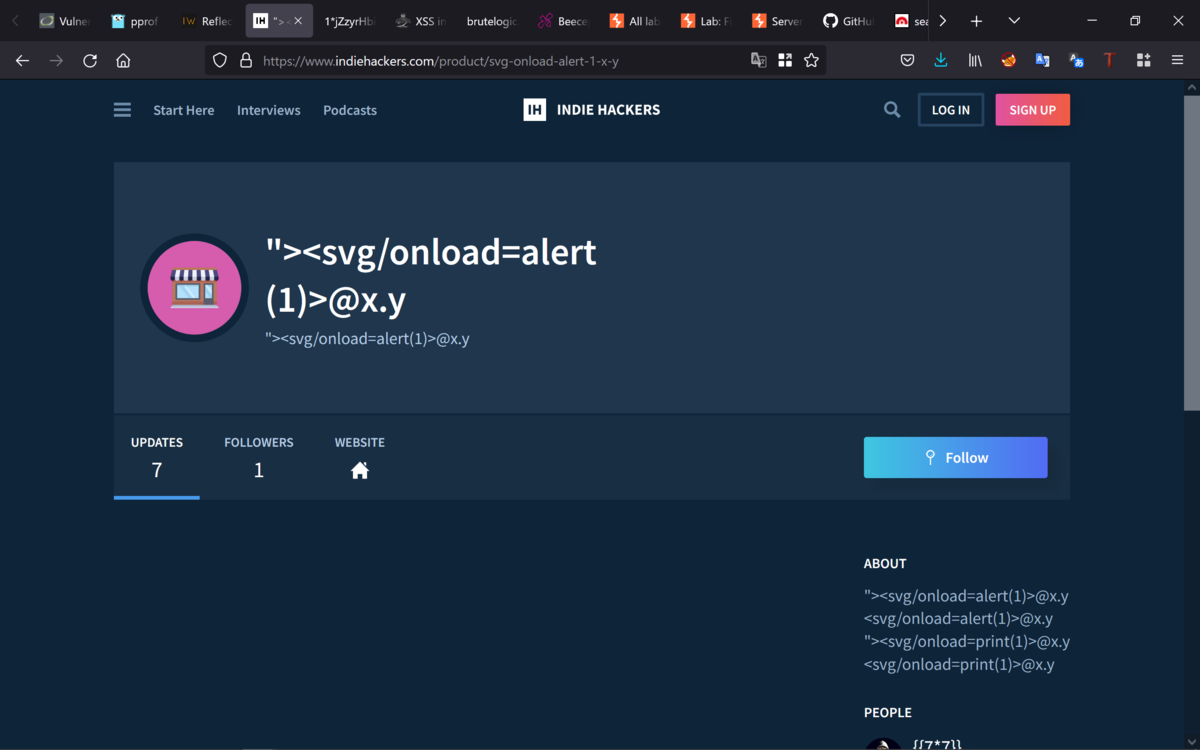

“<svg/onload=alert(1)>”@x.y

https://www.indiehackers.com/product/svg-onload-alert-1-x-y

Best regards, (^^ゞ