Hello there, ('ω')ノ

次回のセミナーの内容について少しだけ考えていることを。

自身が思うに脆弱性診断を実施して脆弱性を修正しても被害をうけてしまうのは。

ハッカーの能力が優れていると思い、仕方がないと思っている企業も少なくないかと。

確かにそれも十分に考えられると思いますが、それほど多くはないと考えていて。

さらには、世界中で有名な企業や病院、教育機関であれば。

ターゲットになるのも納得いく部分もありますが。

そんな組織だけが被害にあっているわけではないわけで。

つまり、ハッカーの目線で対策を打たない限りは無駄なコストをかける羽目に。

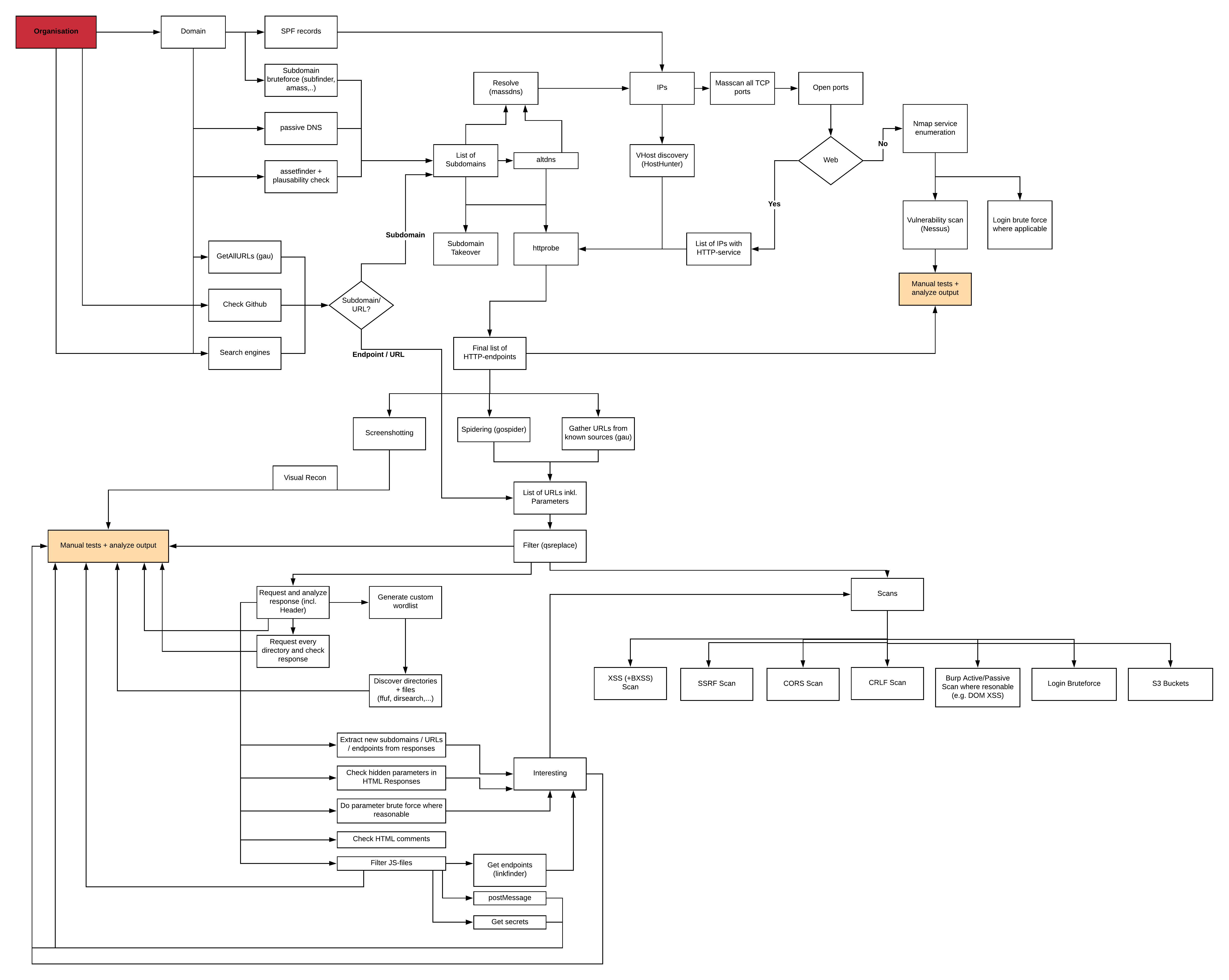

といいつつも今回は、ハッカーがターゲットを探す方法ではなく。

ターゲットが定まってからの基本的な行動の一例については下記のとおりで。

Step0:

ターゲットドメインの確定

Step1:

サブドメインの列挙

Step2:

エンドポイントの抽出

Step3:

パラメータの抽出

Step4:

スキャンの開始

たとえば、脆弱性診断の際はシステム等のドメインを指定されて。

診断対象となるスコープが限定されて。

さらには、エンドポイントやパラメータリスト等が顧客から提示されると。

リストに列挙された範囲内での診断となるのも少なくないかと。

実は、ここが大きなミスを起こすところだったりもして。

上記のStepのようにハッカーは、サブドメインやサブドメインのエンドポイント。

さらには隠されたパラメータを使用して脆弱性をスキャンして。

システム等の弱点を把握して攻めてくるわけで。

けっして正面から脆弱性を探すだけではないので。

そろそろ脆弱性診断方法も見直したほうがよいのではないかと。

Best regards, (^^ゞ