Hello there, ('ω')ノ

いまさらですが、セッショントークンのテストを。

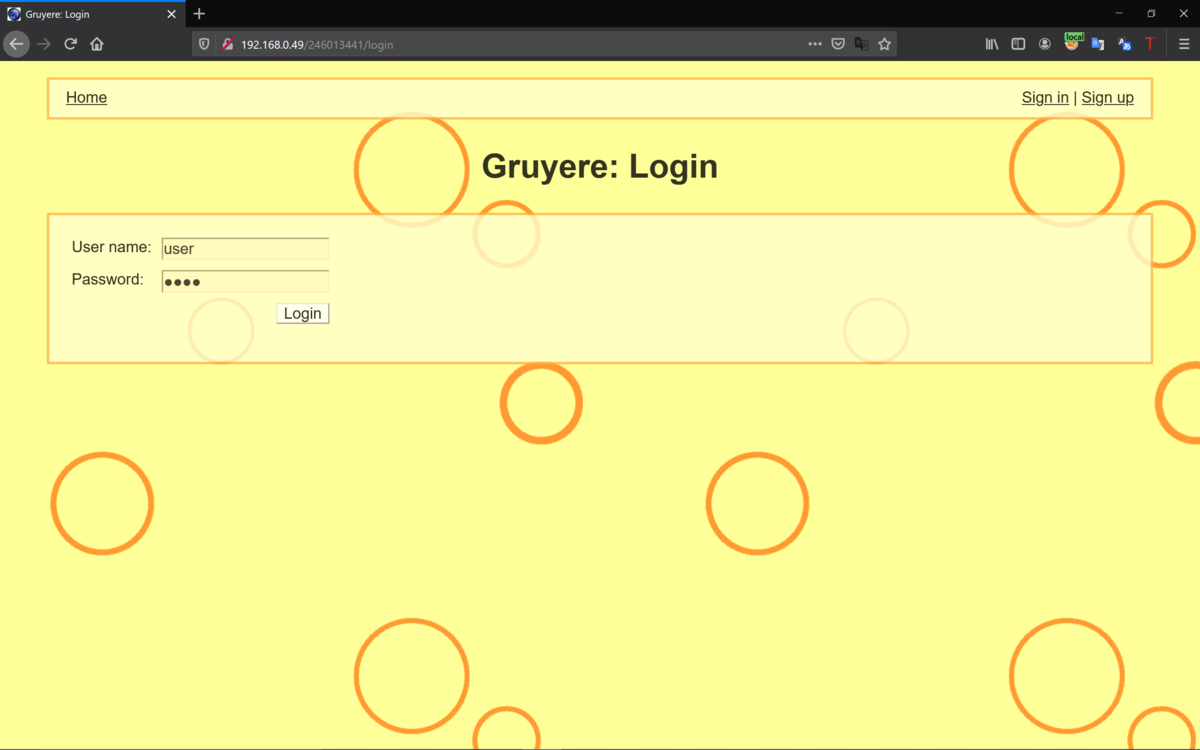

OWASP BWAのGruyereにアクセスして。

user/userでログインして。

Burpの画面には下記の脆弱性が。

これは、明示的にScanメニューを起動しなくても表示されて。

Cookie without HttpOnly flag set

問題の詳細

Cookieはアプリケーションによって発行されたもので。

HttpOnlyフラグが設定されていないと。

Cookieにセッショントークンが含まれていないようで。

これにより、この問題に関連するリスクが軽減される可能性があって。

問題の背景

HttpOnly属性がCookieに設定されていると。

CookieをクライアントのJavaScriptで読み取ったり設定したりすることはできず。

XSSなどのクライアントの攻撃は、スクリプトを介して。

Cookieの値を簡単にキャプチャできないとのことで。

問題の修正

通常、すべてのCookieにHttpOnlyフラグを設定しない理由はく。

アプリケーション内でCookieの値を読み取ったり設定したりするのに。

クライアント側スクリプトが必要な場合を除いては。

Set-cookieディレクティブにHttpOnlyフラグを設定する必要があって。

HttpOnlyフラグによる制限は、状況によっては回避される可能性があることと。

Cookieの盗用以外にXSSで多くの攻撃が行われる可能性があると。

ログイン時のレスポンスヘッダを見てみると。

Set CookieにHttpOnlyフラグが設定されていなくて。

Best regards, (^^ゞ