Hello there, ('ω')ノ

Burp Collaboratorは、BurpSuite ProのPortswiggerが提供するツールで。

外部サービスの相互作用を誘発および検出するのに役立って。

外部サービスの相互作用は、アプリケーションやシステムが別システムまたは。

サービスと相互作用するアクションを実行するときに発生して。

外部相互作用の例は、DNSルックアップで。

サービスにホスト名を指定して、そのホスト名を解決する場合に。

外部サービスの相互作用が発生している可能性があって。

Burp Collaboratorには多くのユースケースがありますが、今日はDNSルックアップを。

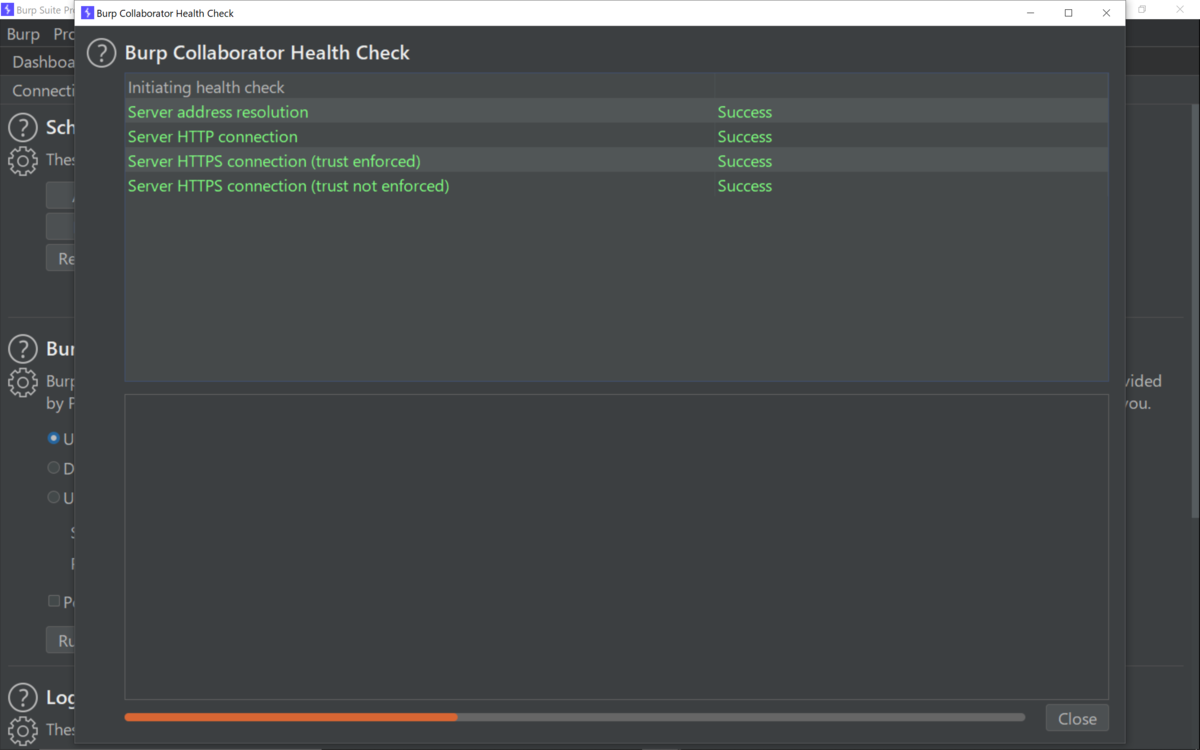

まずは、Poll over unencrypted HTTPのチェックを外して。

Run health checkを。

さまざまなプロトコルをテストして。

インターネット上で利用可能なPublic Burp Collaborator Serverに接続可能か確認して。

次にclientを。

Generate Collaborator payloadsに数値を入力して。

Copy to clipboardでコピーしておいて。

MutillidaeのDNS Lookupを。

IPを入力して。

リクエストをIntruderへ。

IPアドレスのみを追加して。

さきほど、コピーしたCollaborator payloadsをPayload Options [Simple list]に。

Payload Encodingのチェックを外して。

Start attackを実行して。

Burp Collaborator Clientに戻って。

Poll nowをクリックして。

SSRF攻撃が成功したかどうかを確認できて。

メッセージには、Collaborator Serverがドメインに対してAレコードを受信したと。

この場合、アプリケーションはDNSクエリがローカルマシンの外部にリークして。

インターネットに接続することを許可して。

Best regards, (^^ゞ