Hello there, ('ω')ノ

TRACEメソッド機能の診断は、いくらか方法があって。

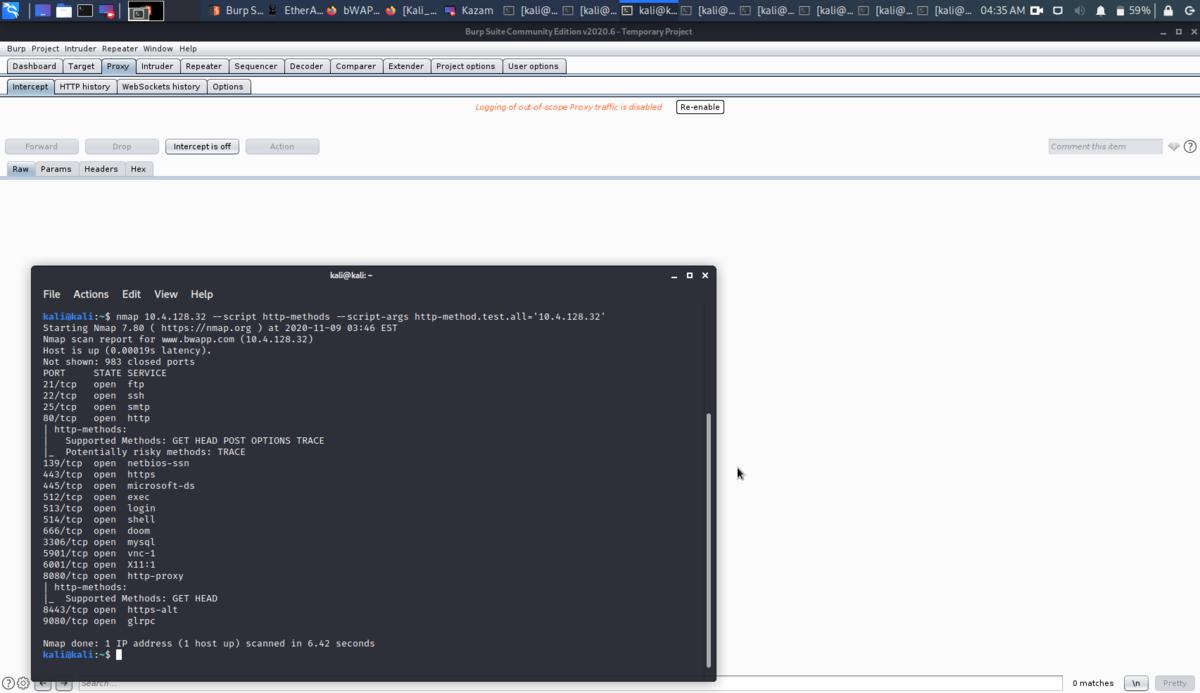

例えば、下記のコマンドでサポートされているHTTPメソッドが表示されて。

nmap 10.4.128.32 --script http-methods --script-args http-method.test.all='10.4.128.32'

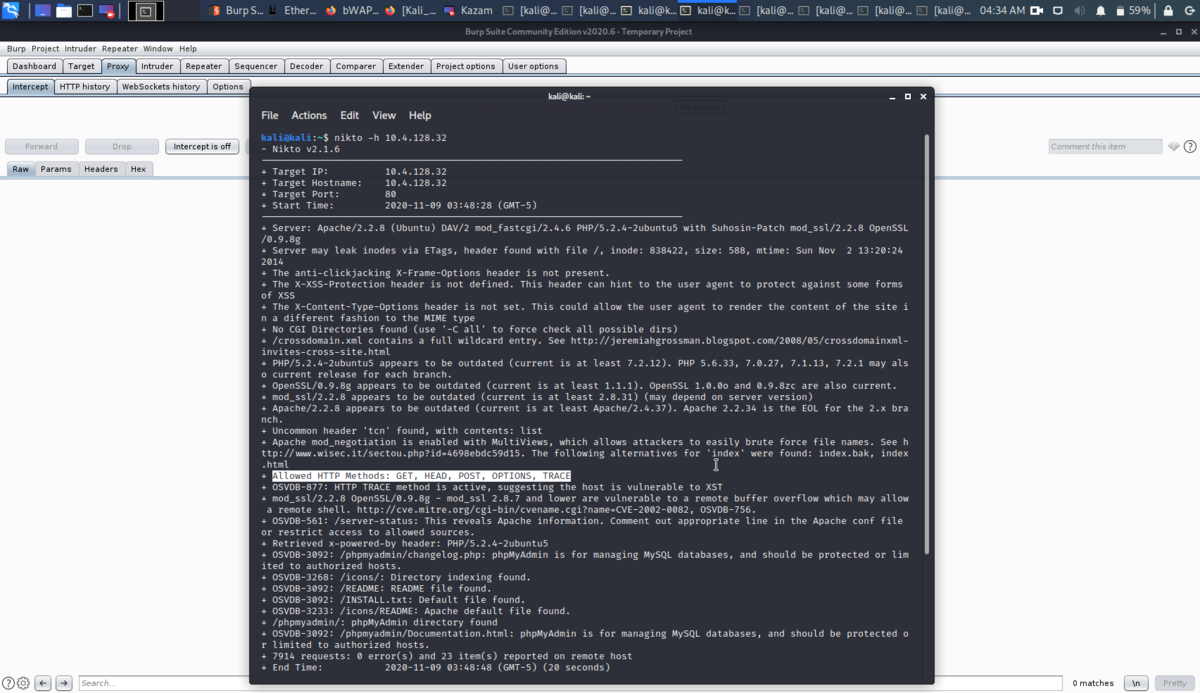

下記のコマンドでも同様に確認できて。

nikto -h 10.4.128.32

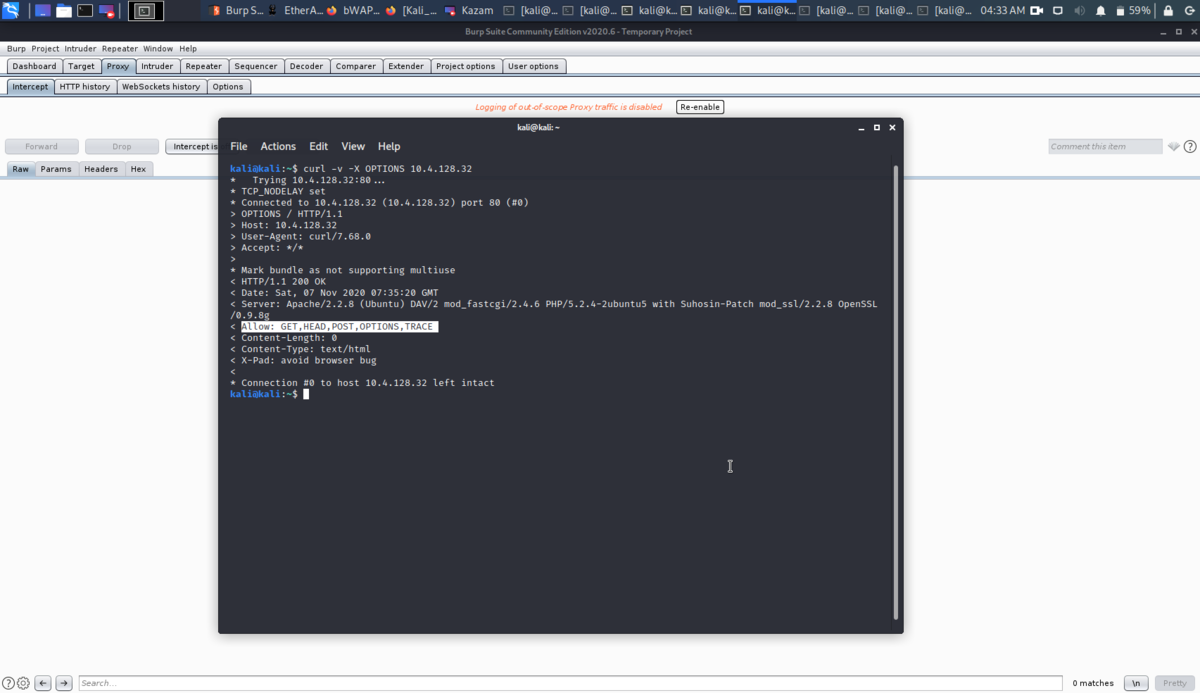

同じく下記のコマンドでも。

各コマンドのオプションは、いろいろとありますが。

curl -v -X OPTIONS 10.4.128.32

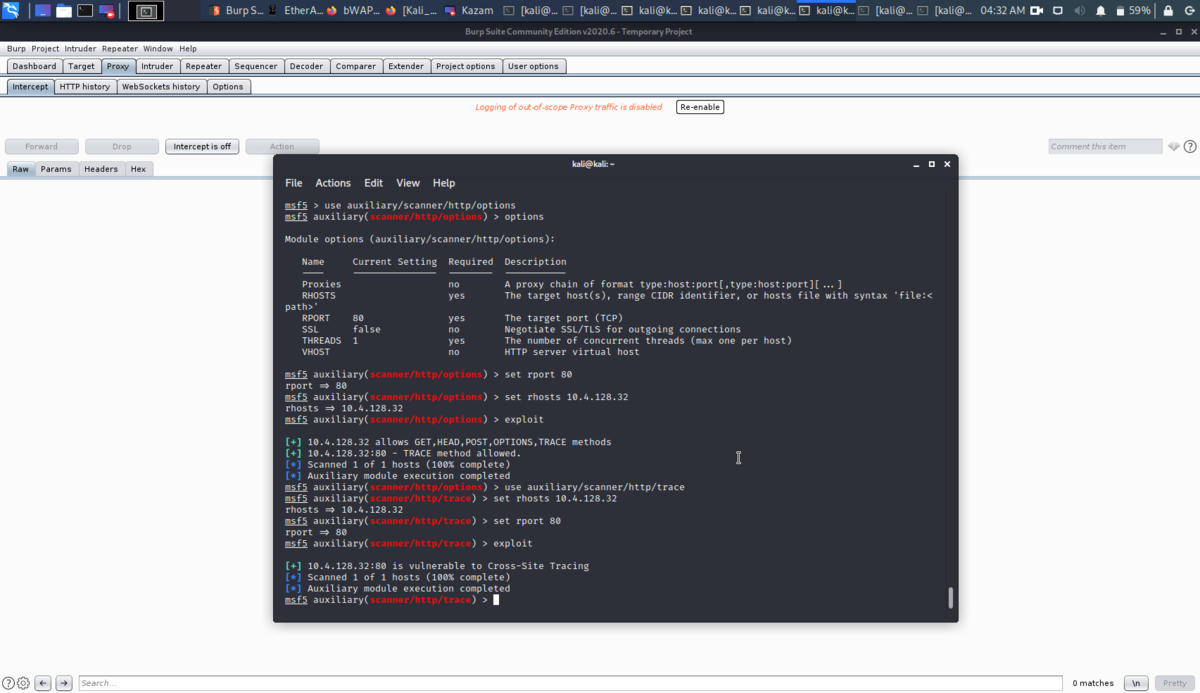

おなじみのExploitを下記の手順で使ってみても。

use auxiliary/scanner/http/options

use auxiliary/scanner/http/trace

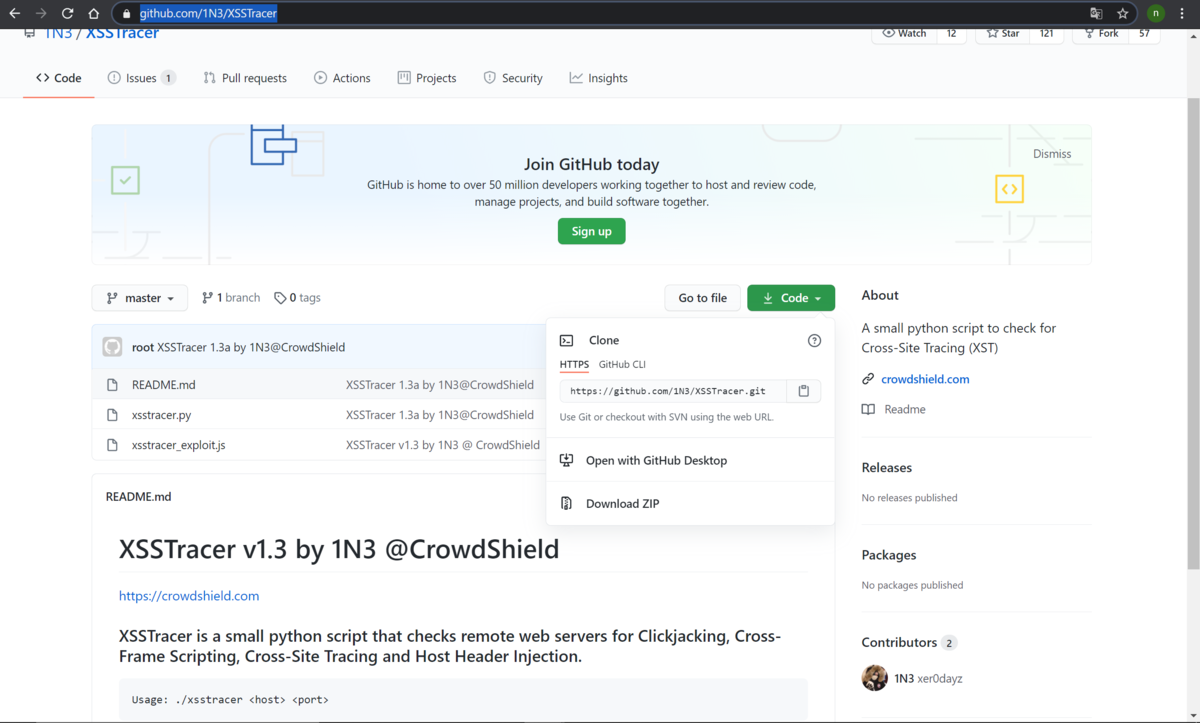

そのほかには、XSSTracerというPythonスクリプトもあるようで。

これは、

クリックジャック

クロスフレームスクリプティング

クロスサイトトレース

ホストヘッダーインジェクション

のチェックができるようで。

https://github.com/1N3/XSSTracer

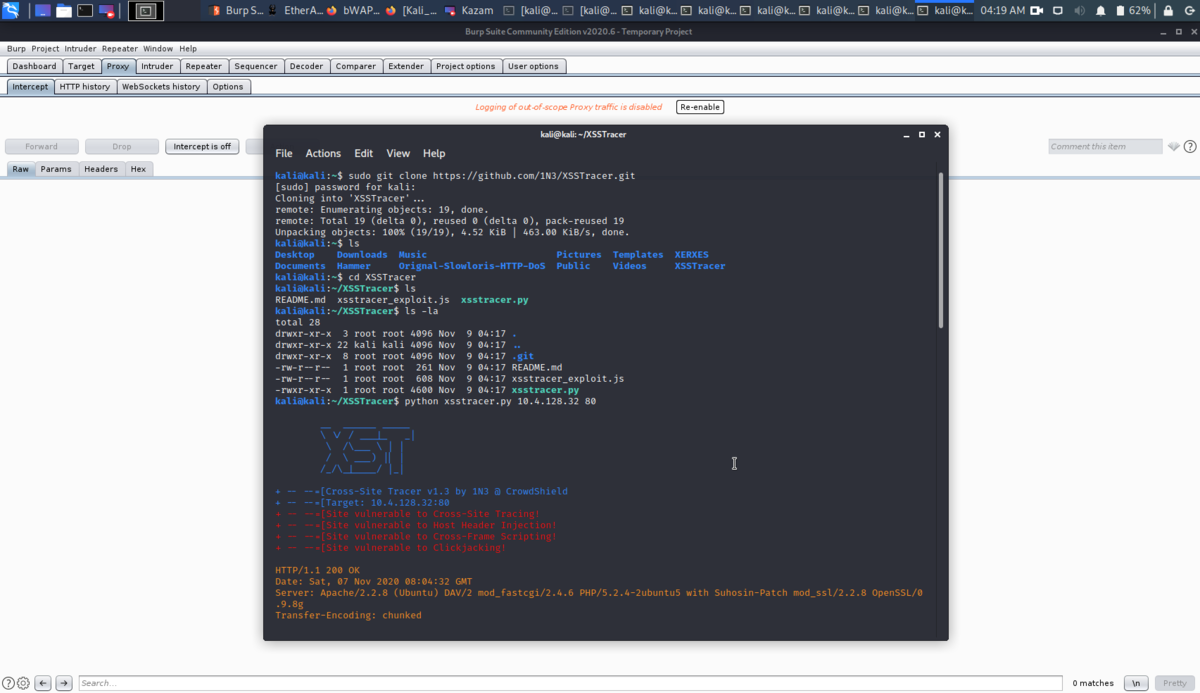

ダウンロードしたら下記のように使用するようで。

あまり使わないので正直なところ、よくわからず。

python xsstracer.py 10.4.128.32 80

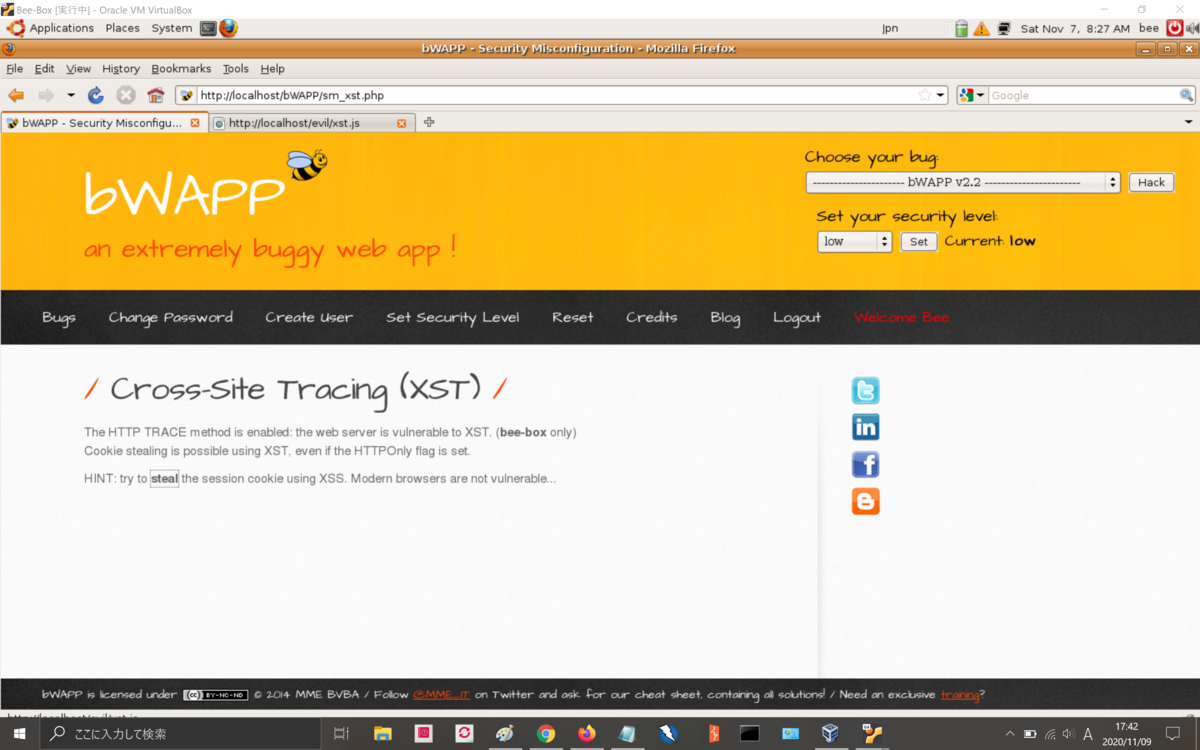

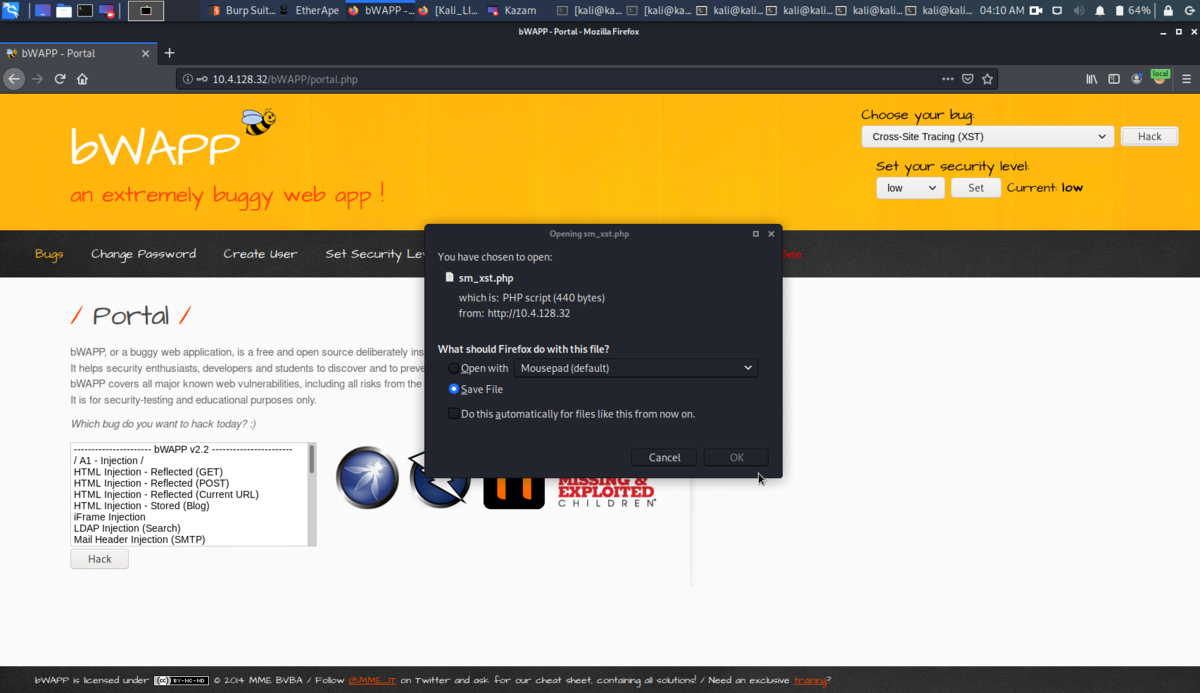

たとえば、下記のメニューを選んで。

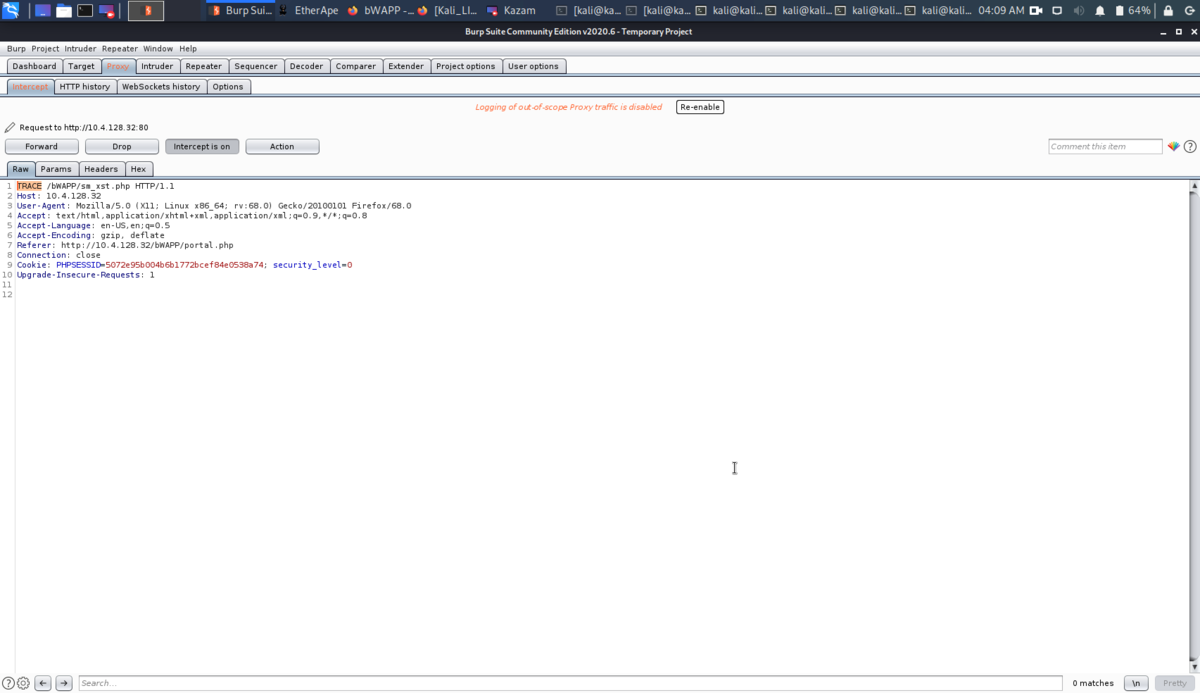

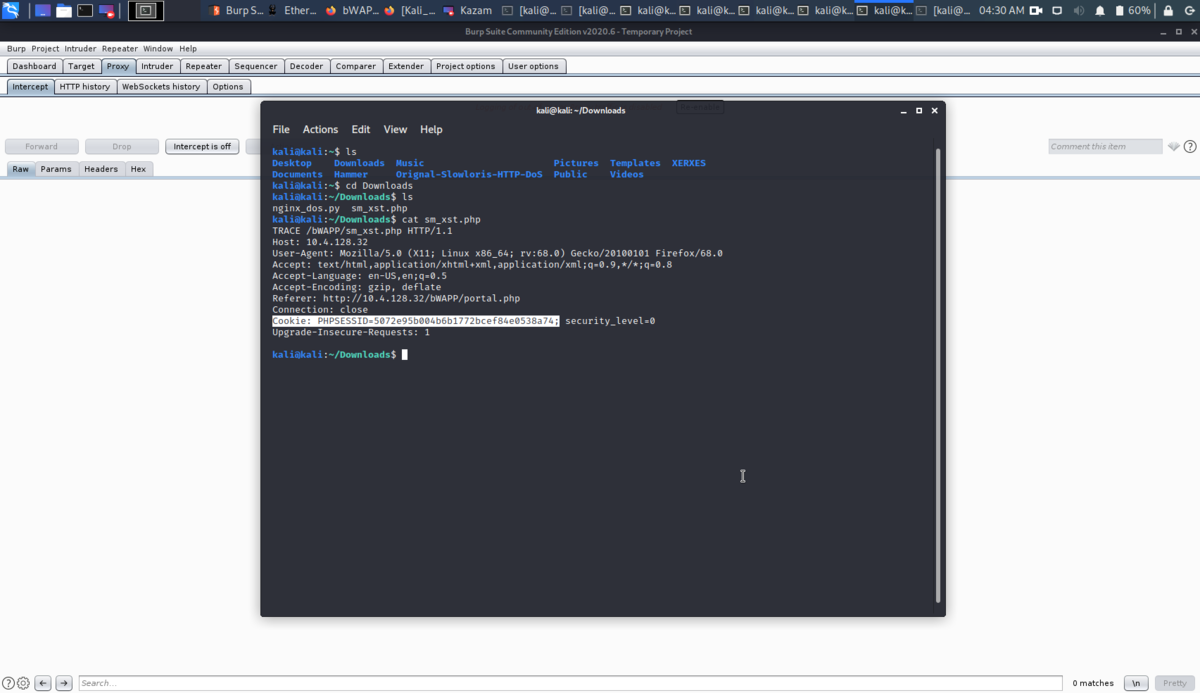

Burp Suiteでインターセプトして、メソッドをTRACEに変更してリクエストすると。

ここでファイルを保存して。

保存したファイルのCookie情報をみると。

さきほどインターセプトしたCookieの値と同じことが確認できて。

Best regards, ('ω')ノ